Как правильно пишется словосочетание «локальная вычислительная сеть»

- Как правильно пишется слово «локальный»

- Как правильно пишется слово «вычислительный»

- Как правильно пишется слово «сеть»

Делаем Карту слов лучше вместе

Привет! Меня зовут Лампобот, я компьютерная программа, которая помогает делать

Карту слов. Я отлично

умею считать, но пока плохо понимаю, как устроен ваш мир. Помоги мне разобраться!

Спасибо! Я стал чуточку лучше понимать мир эмоций.

Вопрос: каламбурчик — это что-то нейтральное, положительное или отрицательное?

Ассоциации к словосочетанию «локальная сеть»

Ассоциации к слову «локальный»

Ассоциации к слову «сеть»

Синонимы к словосочетанию «локальная вычислительная сеть»

Предложения со словосочетанием «локальная вычислительная сеть»

- На сегодняшний день, большинство медицинских организаций не дооснащены необходимым телекоммуникационным оборудованием, локальными вычислительными сетями, серверным оборудованием, компьютерами и программным обеспечением, необходимых для медицинских работников.

- Учёт доступа к средствам информатизации и информации в локальной вычислительной сети ведёт администратор сети.

- Практически у каждого читателя дома установлено и настроено оборудование для беспроводного доступа к сети общего информационного обмена, либо к локальной вычислительной сети.

- (все предложения)

Цитаты из русской классики со словосочетанием «локальная вычислительная сеть»

- Неопытность ее опутают сетями.

- Павел Григ<орич> (гордо). Я остаюсь! Скажи своей матери и бывшей моей жене, что я не попался вторично в расставленную сеть… скажи, что я благодарю за приглашение и желаю ей веселой дороги!

- У меня и собаки есть, и два ружья есть, и сети, и кобылка, и ястреб, — всё есть, благодарю Бога.

- (все

цитаты из русской классики)

Сочетаемость слова «сеть»

- социальные сети

агентурная сеть

маскировочная сеть - сеть магазинов

в сети интернет

сеть трещин - вне зоны действия сети

создание сети

работа сети - сеть работала

сеть упала

сеть отсутствовала - создать сеть

выйти в сеть

войти в сеть - (полная таблица сочетаемости)

Значение словосочетания «локальная вычислительная сеть»

-

Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным. (Википедия)

Все значения словосочетания ЛОКАЛЬНАЯ ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ

Афоризмы русских писателей со словом «сеть»

- Обычное, твои могучи сети!

Их не порвать. Тебя не победить!

Тут счастлив только, кто на этом свете

Умел летать, но не умел ходить. - Истинный художник не отобразитель чувств, он есть тот ловец, о котором так хорошо сказал Клюев:

В затонах тишины созвучьям ставит сеть. - Этим и страшна жизнь кругом. Чем она оглушает, громом и молнией? Нет, косыми взглядами и шепотом оговора. В ней все подвох и двусмысленность. Отдельная нитка, как паутинка, потянул — и нет ее, а попробуй выбраться из сети — только больше запутаешься.

- (все афоризмы русских писателей)

Отправить комментарий

Дополнительно

Смотрите также

Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

Все значения словосочетания «локальная вычислительная сеть»

-

На сегодняшний день, большинство медицинских организаций не дооснащены необходимым телекоммуникационным оборудованием, локальными вычислительными сетями, серверным оборудованием, компьютерами и программным обеспечением, необходимых для медицинских работников.

-

Учёт доступа к средствам информатизации и информации в локальной вычислительной сети ведёт администратор сети.

-

Практически у каждого читателя дома установлено и настроено оборудование для беспроводного доступа к сети общего информационного обмена, либо к локальной вычислительной сети.

- (все предложения)

- локальную сеть

- компьютерная сеть

- сети передачи данных

- сеть компьютеров

- сеть связи

- (ещё синонимы…)

- сеть

- (ещё ассоциации…)

- локализация

- (ещё ассоциации…)

- Интернет

- вконтакте

- подключение

- сервер

- рыба

- (ещё ассоциации…)

- локальная сеть

- при локальных поражениях мозга

- может быть локальным

- (полная таблица сочетаемости…)

- вычислительные машины

- вычислительная техника

- средства вычислительной техники

- вычислительная мощность компьютеров

- (полная таблица сочетаемости…)

- социальные сети

- сеть магазинов

- вне зоны действия сети

- сеть работала

- создать сеть

- (полная таблица сочетаемости…)

- Разбор по составу слова «локальный»

- Разбор по составу слова «вычислительный»

- Разбор по составу слова «сеть»

- Как правильно пишется слово «локальный»

- Как правильно пишется слово «вычислительный»

- Как правильно пишется слово «сеть»

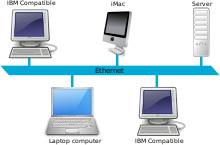

ЛВС (локально-вычислительная сеть) — это группа вычислительных устройств, образующая структуру с покрытием на конкретной, как правило, небольшой территории. Такая сеть может объединять компьютеры и периферию, находящиеся в одном помещении, здании, или в нескольких гражданских или промышленных сооружениях, расположенных компактно относительно друг друга.

Однако стоит отметить, что сети, в которых расстояние между отдельными узлами может достигать огромных географических расстояний, также принято относить к локальным системам. Отличный пример такого образования — станция на орбите земли и центр управления полетами.

Локальную сеть предприятия, фирмы или организации, устройства которой объединяются для получения максимального эффекта в производстве или управлении некими процессами, принято называть корпоративной сетью. Например, сеть банка или учебного заведения.

Метод обмена данными между устройствами в сети, его скорость — это важнейшие параметры любой локальной системы.

Каналы, обеспечивающие связь внутри структуры, могут иметь различное исполнение и организацию. Основные и наиболее применяемые:

- Кабельная связь на основе изолированных проводников (витая пара);

- Коммуникации с применением оптиковолоконных технологий;

- Связь посредством радиосигнала (WI-FI, GPRS).

Соединение между локальными сетями происходит посредством шлюзов. Любая локальная сеть может стать элементом глобальной системы.

Управление локальной сетью, как правило, лежит на сетевых администраторах. В свою очередь, количество персонала, руководящего такой сетью, зависит от величины самой системы, ее сложности и круга задач, для выполнения которых она создана.

Основные требования к локальным сетям следующие:

- Уверенная адаптация и гибкость в подключении к глобальным сетям или при необходимости в автономном функционировании;

- Стабильность рабочих процессов при изменениях в порядке подключения сетевых устройств, их перемещении или изъятии из структуры сети;

- Высокая производительность системы, за счет объединения технических ресурсов, без потери в скорости обмена информацией;

- Доступность и простота администрирования, при любых построениях сети и способах передачи данных между ее узлами.

Грамотно настроенная и сконфигурированная локальная сеть — это универсальный инструмент, увеличивающий коэффициент производительности нескольких устройств с одновременным упрощением задачи по их управлению.

Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; (англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояние более 12 500 км (космические станции и орбитальные центры). Несмотря на такое расстояние, подобные сети относят к локальным.

Содержание

- 1 Построение сети

- 2 Адресация

- 3 LAN и VPN

- 4 См. также

- 5 Ссылки

Построение сети

Существует множество способов классификации сетей. Основным критерием классификации принято считать способ администрирования. То есть в зависимости от того, как организована сеть и как она управляется, её можно отнести к локальной, распределённой, городской или глобальной сети. Управляет сетью или её сегментом сетевой администратор. В случае сложных сетей их права и обязанности строго распределены, ведётся документация и журналирование действий команды администраторов.

Компьютеры могут соединяться между собой, используя различные среды доступа: медные проводники (витая пара), оптические проводники (оптоволоконные кабели) и через радиоканал (беспроводные технологии). Проводные связи устанавливаются через Wi-Fi, GPRS и прочих средств. Отдельная локальная вычислительная сеть может иметь шлюзы с другими локальными сетями, а также быть частью глобальной вычислительной сети (например, Интернет) или иметь подключение к ней.

Чаще всего локальные сети построены на технологиях Ethernet или Wi-Fi. Следует отметить, что ранее использовались протоколы Frame Relay, Token ring, которые на сегодняшний день встречаются всё реже, их можно увидеть лишь в специализированных лабораториях, учебных заведениях и службах. Для построения простой локальной сети используются маршрутизаторы, коммутаторы, точки беспроводного доступа, беспроводные маршрутизаторы, модемы и сетевые адаптеры. Реже используются преобразователи (конвертеры) среды, усилители сигнала (повторители разного рода) и специальные антенны.

Маршрутизация в локальных сетях используется примитивная, если она вообще необходима. Чаще всего это статическая либо динамическая маршрутизация (основанная на протоколе рабочие группы — формальное объединение нескольких компьютеров в группу с единым названием.

Сетевой администратор — человек, ответственный за работу локальной сети или её части. В его обязанности входит обеспечение и контроль физической связи, настройка активного оборудования, настройка общего доступа и предопределённого круга программ, обеспечивающих стабильную работу сети.

Адресация

В локальных сетях основанных на протоколе IANA (стандарты RFC 1918 и RFC 1597):

- 10.0.0.0—10.255.255.255;

- 172.16.0.0—172.31.255.255;

- 192.168.0.0—192.168.255.255.

Такие адреса называют локальными или серыми, эти адреса не маршрутизируются в Интернет. Необходимость использовать такие адреса возникла из-за того, что когда разрабатывался протокол IP не предусматривалось столь широкого его распространение, и постепенно адресов стало не хватать. Как вариант был придуман протокол NAT или шлюзов и файрволов).

Конфликт адресов — это распространённая ситуация в локальной сети, при которой в одной IP подсети оказываются два или более компьютеров с одинаковыми IP адресами. Для предотвращения таких ситуаций, а также для облегчения работы сетевых администраторов применяется протокол

LAN и VPN

Связь с удалённой локальной сетью, подключенной к глобальной сети, из дома/командировки/удалённого офиса часто реализуется через

Особенно популярен следующий способ организации удалённого доступа к локальной сети:

- Обеспечивается подключение снаружи к маршрутизатору по протоколам PPTP или

- Так как в этих протоколах используется PPP, то существует возможность назначить абоненту IP-адрес. Назначается свободный (не занятый) IP-адрес из локальной сети.

- Маршрутизатор (VPN, Dial-in сервер) добавляет proxyarp запись на локальной сетевой карте для IP-адреса который он выдал VPN-клиенту. После этого, если локальные компьютеры попытаются обратиться напрямую к выданному адресу, то они после MAC-адрес локальной сетевой карты сервера и трафик пойдет на сервер а потом и в VPN-туннель.

См. также

- Радиоизлучение

- Wireless LAN

Ссылки

- Строим локальную сеть

Wikimedia Foundation.

2010.

«LAN» redirects here. For other uses, see Lan.

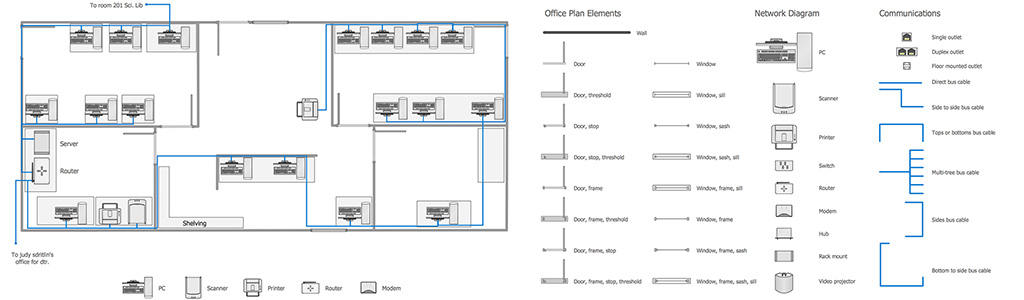

A conceptual diagram of a local area network using bus network topology.

A local area network (LAN) is a computer network that interconnects computers within a limited area such as a residence, school, laboratory, university campus or office building.[1] By contrast, a wide area network (WAN) not only covers a larger geographic distance, but also generally involves leased telecommunication circuits.

Ethernet and Wi-Fi are the two most common technologies in use for local area networks. Historical network technologies include ARCNET, Token Ring and AppleTalk.

History[edit]

The increasing demand and usage of computers in universities and research labs in the late 1960s generated the need to provide high-speed interconnections between computer systems. A 1970 report from the Lawrence Radiation Laboratory detailing the growth of their «Octopus» network gave a good indication of the situation.[2][3]

A number of experimental and early commercial LAN technologies were developed in the 1970s. Cambridge Ring was developed at Cambridge University starting in 1974.[4] Ethernet was developed at Xerox PARC between 1973 and 1974.[5][6] ARCNET was developed by Datapoint Corporation in 1976 and announced in 1977.[7] It had the first commercial installation in December 1977 at Chase Manhattan Bank in New York.[8]

In 1979,[9] the Electronic voting systems for the European Parliament was the first installation of a LAN connecting hundreds (420) of microprocessor-controlled voting terminals to a polling/selecting central unit with a multidrop bus with Master/slave (technology) arbitration.[dubious – discuss]

The development and proliferation of personal computers using the CP/M operating system in the late 1970s, and later DOS-based systems starting in 1981, meant that many sites grew to dozens or even hundreds of computers. The initial driving force for networking was to share storage and printers, both of which were expensive at the time. There was much enthusiasm for the concept, and for several years, from about 1983 onward, computer industry pundits habitually declared the coming year to be, «The year of the LAN».[10][11][12]

In practice, the concept was marred by the proliferation of incompatible physical layer and network protocol implementations, and a plethora of methods of sharing resources. Typically, each vendor would have its own type of network card, cabling, protocol, and network operating system. A solution appeared with the advent of Novell NetWare which provided even-handed support for dozens of competing card and cable types, and a much more sophisticated operating system than most of its competitors.

Of the competitors to NetWare, only Banyan Vines had comparable technical strengths, but Banyan never gained a secure base. 3Com produced 3+Share and Microsoft produced MS-Net. These then formed the basis for collaboration between Microsoft and 3Com to create a simple network operating system LAN Manager and its cousin, IBM’s LAN Server. None of these enjoyed any lasting success; Netware dominated the personal computer LAN business from early after its introduction in 1983 until the mid-1990s when Microsoft introduced Windows NT.[13]

In 1983, TCP/IP was first shown capable of supporting actual defense department applications on a Defense Communication Agency LAN testbed located at Reston, Virginia.[14][15] The TCP/IP-based LAN successfully supported Telnet, FTP, and a Defense Department teleconferencing application.[16] This demonstrated the feasibility of employing TCP/IP LANs to interconnect Worldwide Military Command and Control System (WWMCCS) computers at command centers throughout the United States.[17] However, WWMCCS was superseded by the Global Command and Control System (GCCS) before that could happen.

During the same period, Unix workstations were using TCP/IP networking. Although the workstation market segment is now much reduced, the technologies developed in the area continue to be influential on the Internet and in all forms of networking—and the TCP/IP protocol has replaced IPX, AppleTalk, NBF, and other protocols used by the early PC LANs.

Cabling[edit]

In 1979,[9] the Electronic voting systems for the European Parliament was using 10 kilometers of simple unshielded twisted pair category 3 cable—the same cable used for telephone systems—installed inside the benches of the European Parliament Hemicycles in Strasbourg and Luxembourg.[18]

Early Ethernet (10BASE-5 and 10BASE-2) used coaxial cable. Shielded twisted pair was used in IBM’s Token Ring LAN implementation. In 1984, StarLAN showed the potential of simple unshielded twisted pair by using category 3 cable—the same cable used for telephone systems. This led to the development of 10BASE-T (and its twisted-pair successors) and structured cabling which is still the basis of most commercial LANs today.

While optical fiber cable is common for links between network switches, use of fiber to the desktop is rare.[19]

Wireless media[edit]

In a wireless LAN, users have unrestricted movement within the coverage area. Wireless networks have become popular in residences and small businesses, because of their ease of installation. Most wireless LANs use Wi-Fi as wireless adapters are typically integrated into smartphones, tablet computers and laptops. Guests are often offered Internet access via a hotspot service.

Technical aspects[edit]

Network topology describes the layout of interconnections between devices and network segments. At the data link layer and physical layer, a wide variety of LAN topologies have been used, including ring, bus, mesh and star.

Simple LANs generally consist of cabling and one or more switches. A switch can be connected to a router, cable modem, or ADSL modem for Internet access. A LAN can include a wide variety of other network devices such as firewalls, load balancers, and network intrusion detection.[20] Advanced LANs are characterized by their use of redundant links with switches using the spanning tree protocol to prevent loops, their ability to manage differing traffic types via quality of service (QoS), and their ability to segregate traffic with VLANs.

At the higher network layers, protocols such as NetBIOS, IPX/SPX, AppleTalk and others were once common, but the Internet protocol suite (TCP/IP) has prevailed as the standard of choice.

LANs can maintain connections with other LANs via leased lines, leased services, or across the Internet using virtual private network technologies. Depending on how the connections are established and secured, and the distance involved, such linked LANs may also be classified as a metropolitan area network (MAN) or a wide area network (WAN).

See also[edit]

- LAN messenger

- LAN party

- Network interface controller

References[edit]

- ^ Gary A. Donahue (June 2007). Network Warrior. O’Reilly. p. 5.

- ^ Samuel F. Mendicino (1970-12-01). «Octopus: The Lawrence Radiation Laboratory Network». Rogerdmoore.ca. Archived from the original on 2011-07-06.

- ^ Mendicino, S. F. (29 Nov 1970). «THE LAWRENCE RADIATION LABORATORY OCTOPUS». Courant Symposium Series on Networks. Osti.gov. OSTI 4045588.

- ^ «A brief informal history of the Computer Laboratory». University of Cambridge. 20 December 2001. Archived from the original on 13 November 2010.

- ^ Archived at Ghostarchive and the Wayback Machine: The History of Ethernet. NetEvents.tv. 2006. Retrieved September 10, 2011.

- ^ «Ethernet Prototype Circuit Board». Smithsonian National Museum of American History. 1973. Retrieved September 2, 2007.

- ^ «ARCNET Timeline» (PDF). ARCNETworks magazine. Fall 1998. Archived from the original (PDF) on 2010-04-14.

- ^ Lamont Wood (2008-01-31). «The LAN turns 30, but will it reach 40?». Computerworld. Retrieved 2016-06-02.

- ^ a b European Parliament Archives (January 25, 2021). «Archivist».

{{cite web}}: CS1 maint: url-status (link) - ^ Metcalfe, Robert (Dec 27, 1993). «Will The Year of the ISDN be 1994 or 1995?». InfoWorld. 15 (52).

‘The Year of The LAN’ is a long-standing joke, and I freely admit to being the comedian that first declared it in 1982…

- ^ «Quotes in 1999». Cafe au Lait Java News and Resources.

…you will remember numerous computer magazines, over numerous years, announcing ‘the year of the LAN.’

- ^ Herot, Christopher. «Christopher Herot’s Weblog».

…a bit like the Year of the LAN which computer industry pundits predicted for the good part of a decade…

- ^ Wayne Spivak (2001-07-13). «Has Microsoft Ever Read the History Books?». VARBusiness. Archived from the original on 2011-07-16.

- ^ Scott, W. Ross (May 1, 1984). «Updated Local Area Network Demonstration Plan». MITRE Corporation Working Paper (WP83W00222R1).

- ^ Havard (II.), Richard (17 June 1986). MITRENET: A Testbed Local Area Network at DTNSRDC. Ft. Belvoir Defense Technical Information Center: Defense Technical Information Center. pp. i.

- ^ Scott, W. Ross; Cavedo, Robert F. (September 1, 1984). «Local Area Network Demonstration Procedures». MITRE Corporation Working Paper (WP83W00595).

- ^ Scott, W. Ross (August 1, 1984). «Local Area Network Alternative «A» Demonstration Analysis (DRAFT)». MITRE Corporation Working Paper (WP84W00281).

- ^ «Italian TV network RAI on the voting system». 25 January 2021.

{{cite web}}: CS1 maint: url-status (link) - ^ «Big pipe on campus: Ohio institutions implement a 10-Gigabit Ethernet switched-fiber backbone to enable high-speed desktop applications over UTP copper», Communications News, 2005-03-01, archived from the original on 2016-09-10,

As alternatives were considered, fiber to the desk was evaluated, yet only briefly due to the added costs for fiber switches, cables and NICs. «Copper is still going to be a driving force to the desktop for the future, especially as long as the price for fiber components remains higher than for copper.»

- ^ «A Review of the Basic Components of a Local Area Network (LAN)». NetworkBits.net. Archived from the original on 2020-10-26. Retrieved 2008-04-08.

External links[edit]

Media related to Local area networks (LAN) at Wikimedia Commons

«LAN» redirects here. For other uses, see Lan.

A conceptual diagram of a local area network using bus network topology.

A local area network (LAN) is a computer network that interconnects computers within a limited area such as a residence, school, laboratory, university campus or office building.[1] By contrast, a wide area network (WAN) not only covers a larger geographic distance, but also generally involves leased telecommunication circuits.

Ethernet and Wi-Fi are the two most common technologies in use for local area networks. Historical network technologies include ARCNET, Token Ring and AppleTalk.

History[edit]

The increasing demand and usage of computers in universities and research labs in the late 1960s generated the need to provide high-speed interconnections between computer systems. A 1970 report from the Lawrence Radiation Laboratory detailing the growth of their «Octopus» network gave a good indication of the situation.[2][3]

A number of experimental and early commercial LAN technologies were developed in the 1970s. Cambridge Ring was developed at Cambridge University starting in 1974.[4] Ethernet was developed at Xerox PARC between 1973 and 1974.[5][6] ARCNET was developed by Datapoint Corporation in 1976 and announced in 1977.[7] It had the first commercial installation in December 1977 at Chase Manhattan Bank in New York.[8]

In 1979,[9] the Electronic voting systems for the European Parliament was the first installation of a LAN connecting hundreds (420) of microprocessor-controlled voting terminals to a polling/selecting central unit with a multidrop bus with Master/slave (technology) arbitration.[dubious – discuss]

The development and proliferation of personal computers using the CP/M operating system in the late 1970s, and later DOS-based systems starting in 1981, meant that many sites grew to dozens or even hundreds of computers. The initial driving force for networking was to share storage and printers, both of which were expensive at the time. There was much enthusiasm for the concept, and for several years, from about 1983 onward, computer industry pundits habitually declared the coming year to be, «The year of the LAN».[10][11][12]

In practice, the concept was marred by the proliferation of incompatible physical layer and network protocol implementations, and a plethora of methods of sharing resources. Typically, each vendor would have its own type of network card, cabling, protocol, and network operating system. A solution appeared with the advent of Novell NetWare which provided even-handed support for dozens of competing card and cable types, and a much more sophisticated operating system than most of its competitors.

Of the competitors to NetWare, only Banyan Vines had comparable technical strengths, but Banyan never gained a secure base. 3Com produced 3+Share and Microsoft produced MS-Net. These then formed the basis for collaboration between Microsoft and 3Com to create a simple network operating system LAN Manager and its cousin, IBM’s LAN Server. None of these enjoyed any lasting success; Netware dominated the personal computer LAN business from early after its introduction in 1983 until the mid-1990s when Microsoft introduced Windows NT.[13]

In 1983, TCP/IP was first shown capable of supporting actual defense department applications on a Defense Communication Agency LAN testbed located at Reston, Virginia.[14][15] The TCP/IP-based LAN successfully supported Telnet, FTP, and a Defense Department teleconferencing application.[16] This demonstrated the feasibility of employing TCP/IP LANs to interconnect Worldwide Military Command and Control System (WWMCCS) computers at command centers throughout the United States.[17] However, WWMCCS was superseded by the Global Command and Control System (GCCS) before that could happen.

During the same period, Unix workstations were using TCP/IP networking. Although the workstation market segment is now much reduced, the technologies developed in the area continue to be influential on the Internet and in all forms of networking—and the TCP/IP protocol has replaced IPX, AppleTalk, NBF, and other protocols used by the early PC LANs.

Cabling[edit]

In 1979,[9] the Electronic voting systems for the European Parliament was using 10 kilometers of simple unshielded twisted pair category 3 cable—the same cable used for telephone systems—installed inside the benches of the European Parliament Hemicycles in Strasbourg and Luxembourg.[18]

Early Ethernet (10BASE-5 and 10BASE-2) used coaxial cable. Shielded twisted pair was used in IBM’s Token Ring LAN implementation. In 1984, StarLAN showed the potential of simple unshielded twisted pair by using category 3 cable—the same cable used for telephone systems. This led to the development of 10BASE-T (and its twisted-pair successors) and structured cabling which is still the basis of most commercial LANs today.

While optical fiber cable is common for links between network switches, use of fiber to the desktop is rare.[19]

Wireless media[edit]

In a wireless LAN, users have unrestricted movement within the coverage area. Wireless networks have become popular in residences and small businesses, because of their ease of installation. Most wireless LANs use Wi-Fi as wireless adapters are typically integrated into smartphones, tablet computers and laptops. Guests are often offered Internet access via a hotspot service.

Technical aspects[edit]

Network topology describes the layout of interconnections between devices and network segments. At the data link layer and physical layer, a wide variety of LAN topologies have been used, including ring, bus, mesh and star.

Simple LANs generally consist of cabling and one or more switches. A switch can be connected to a router, cable modem, or ADSL modem for Internet access. A LAN can include a wide variety of other network devices such as firewalls, load balancers, and network intrusion detection.[20] Advanced LANs are characterized by their use of redundant links with switches using the spanning tree protocol to prevent loops, their ability to manage differing traffic types via quality of service (QoS), and their ability to segregate traffic with VLANs.

At the higher network layers, protocols such as NetBIOS, IPX/SPX, AppleTalk and others were once common, but the Internet protocol suite (TCP/IP) has prevailed as the standard of choice.

LANs can maintain connections with other LANs via leased lines, leased services, or across the Internet using virtual private network technologies. Depending on how the connections are established and secured, and the distance involved, such linked LANs may also be classified as a metropolitan area network (MAN) or a wide area network (WAN).

See also[edit]

- LAN messenger

- LAN party

- Network interface controller

References[edit]

- ^ Gary A. Donahue (June 2007). Network Warrior. O’Reilly. p. 5.

- ^ Samuel F. Mendicino (1970-12-01). «Octopus: The Lawrence Radiation Laboratory Network». Rogerdmoore.ca. Archived from the original on 2011-07-06.

- ^ Mendicino, S. F. (29 Nov 1970). «THE LAWRENCE RADIATION LABORATORY OCTOPUS». Courant Symposium Series on Networks. Osti.gov. OSTI 4045588.

- ^ «A brief informal history of the Computer Laboratory». University of Cambridge. 20 December 2001. Archived from the original on 13 November 2010.

- ^ Archived at Ghostarchive and the Wayback Machine: The History of Ethernet. NetEvents.tv. 2006. Retrieved September 10, 2011.

- ^ «Ethernet Prototype Circuit Board». Smithsonian National Museum of American History. 1973. Retrieved September 2, 2007.

- ^ «ARCNET Timeline» (PDF). ARCNETworks magazine. Fall 1998. Archived from the original (PDF) on 2010-04-14.

- ^ Lamont Wood (2008-01-31). «The LAN turns 30, but will it reach 40?». Computerworld. Retrieved 2016-06-02.

- ^ a b European Parliament Archives (January 25, 2021). «Archivist».

{{cite web}}: CS1 maint: url-status (link) - ^ Metcalfe, Robert (Dec 27, 1993). «Will The Year of the ISDN be 1994 or 1995?». InfoWorld. 15 (52).

‘The Year of The LAN’ is a long-standing joke, and I freely admit to being the comedian that first declared it in 1982…

- ^ «Quotes in 1999». Cafe au Lait Java News and Resources.

…you will remember numerous computer magazines, over numerous years, announcing ‘the year of the LAN.’

- ^ Herot, Christopher. «Christopher Herot’s Weblog».

…a bit like the Year of the LAN which computer industry pundits predicted for the good part of a decade…

- ^ Wayne Spivak (2001-07-13). «Has Microsoft Ever Read the History Books?». VARBusiness. Archived from the original on 2011-07-16.

- ^ Scott, W. Ross (May 1, 1984). «Updated Local Area Network Demonstration Plan». MITRE Corporation Working Paper (WP83W00222R1).

- ^ Havard (II.), Richard (17 June 1986). MITRENET: A Testbed Local Area Network at DTNSRDC. Ft. Belvoir Defense Technical Information Center: Defense Technical Information Center. pp. i.

- ^ Scott, W. Ross; Cavedo, Robert F. (September 1, 1984). «Local Area Network Demonstration Procedures». MITRE Corporation Working Paper (WP83W00595).

- ^ Scott, W. Ross (August 1, 1984). «Local Area Network Alternative «A» Demonstration Analysis (DRAFT)». MITRE Corporation Working Paper (WP84W00281).

- ^ «Italian TV network RAI on the voting system». 25 January 2021.

{{cite web}}: CS1 maint: url-status (link) - ^ «Big pipe on campus: Ohio institutions implement a 10-Gigabit Ethernet switched-fiber backbone to enable high-speed desktop applications over UTP copper», Communications News, 2005-03-01, archived from the original on 2016-09-10,

As alternatives were considered, fiber to the desk was evaluated, yet only briefly due to the added costs for fiber switches, cables and NICs. «Copper is still going to be a driving force to the desktop for the future, especially as long as the price for fiber components remains higher than for copper.»

- ^ «A Review of the Basic Components of a Local Area Network (LAN)». NetworkBits.net. Archived from the original on 2020-10-26. Retrieved 2008-04-08.

External links[edit]

Media related to Local area networks (LAN) at Wikimedia Commons

Локальная сеть (локальная вычислительная сеть или ЛВС) представляет собой среду взаимодействия нескольких компьютеров между собой. Цель взаимодействия — передача данных. Локальные сети, как правило, покрывают небольшие пространства (дом, офис, предприятие) — чем и оправдывают своё название. ЛВС может иметь как один, так и несколько уровней. Для построения многоуровневой локальной сети применяют специальное сетевое оборудование: маршрутизаторы, коммутаторы. Существует несколько способов объединения компьютеров и сетевого оборудования в единую компьютерную сеть: проводное (витая пара), оптическое (оптоволоконный кабель) и беспроводное (Wi-Fi, Bluetooth) соединения.

Топология локальной сети

Первое к чему нужно приступать при изучении основ функционирования компьютерных сетей, это топология (структура) локальной сети. Существует три основных вида топологии: шина, кольцо и звезда.

Линейная шина

Все компьютеры подключены к единому кабелю с заглушками по краям (терминаторами). Заглушки необходимы для предотвращения отражения сигнала. Принцип работы шины заключается в следующем: один из компьютеров посылает сигнал всем участникам локальной сети, а другие анализируют сигнал и если он предназначен им, то обрабатывают его. При таком взаимодействии, каждый из компьютеров проверяет наличие сигнала в шине перед отправкой данных, что исключает возникновения коллизий. Минус данной топологии — низкая производительность, к тому же, при повреждении шины нарушается нормальное функционирование локальной сети и часть компьютеров не в состоянии обрабатывать либо посылать сигналы.

Кольцо

В данной топологии каждый из компьютеров соединен только с двумя участниками сети. Принцип функционирования такой ЛВС заключается в том, что один из компьютеров принимает информацию от предыдущего и отправляет её следующему выступая в роли повторителя сигнала, либо обрабатывает данные если они предназначались ему. Локальная сеть, построенная по кольцевому принципу более производительна в сравнении с линейной шиной и может объединять до 1000 компьютеров, но, если где-то возникает обрыв сеть полностью перестает функционировать.

Звезда

Топология звезда, является оптимальной структурой для построения ЛВС. Принцип работы такой сети заключается во взаимодействии нескольких компьютеров между собой по средствам центрального коммутирующего устройства (коммутатор или свитч). Топология звезда позволяет создавать высоконагруженные масштабируемые сети, в которых центральное устройство может выступать, как отдельная единица в составе многоуровневой ЛВС. Единственный минус в том, что при выходе из строя центрального коммутирующего устройства рушится вся сеть или её часть. Плюсом является то, что, если один из компьютеров перестаёт функционировать это никак не сказывается на работоспособности всей локальной сети.

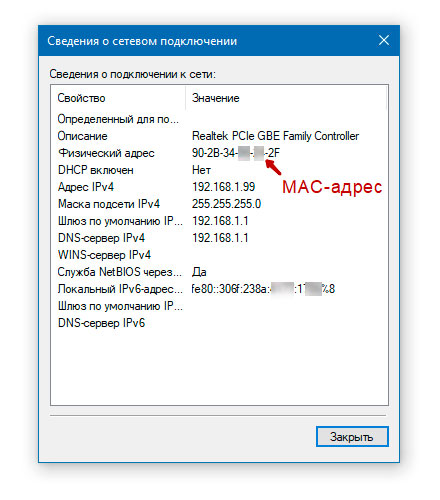

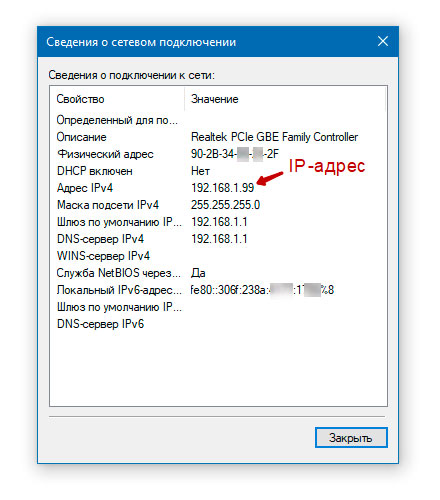

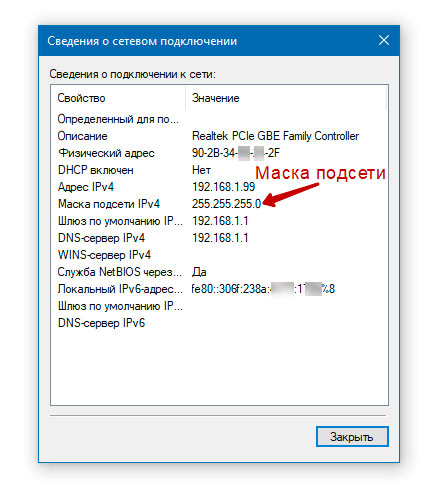

Что такое MAC-адрес, IP-адрес и Маска подсети?

Прежде чем познакомиться с основными принципами взаимодействия сетевых устройств, необходимо подробно разобрать, что такое IP-адрес, MAC-адрес и Маска подсети.

MAC-адрес — это уникальный идентификатор сетевого оборудования, который необходим для взаимодействия устройств в локальной сети на физическом уровне. MAC-адрес «вшивается» в сетевую карту заводом изготовителем и не подлежит изменению, хотя при необходимости это можно сделать на программном уровне. Пример записи MAC-адреса: 00:30:48:5a:58:65.

IP-адрес – это уникальный сетевой адрес узла (хоста, компьютера) в локальной сети, к примеру: 192.168.1.16. Первые три группы цифр IP-адреса используется для идентификации сети, а последняя группа для определения «порядкового номера» компьютера в этой сети. Если провести аналогию, то IP-адрес можно сравнить с почтовым адресом, тогда запись будет выглядеть так: регион.город.улица.дом. Изначально, использовались IP-адреса 4-ой версии (IPv4), но когда количество устройств глобальной сети возросло до максимума, то данного диапазона стало не хватать, в следствии чего был разработан протокол TCP/IP 6-ой версии — IPv6. Для локальных сетей достаточно 4-ой версии TCP/IP протокола.

Маска подсети – специальная запись, которая позволяет по IP-адресу вычислять адрес подсети и IP-адрес компьютера в данной сети. Пример записи маски подсети: 255.255.255.0. О том, как происходит вычисление IP-адресов мы рассмотрим чуть позже.

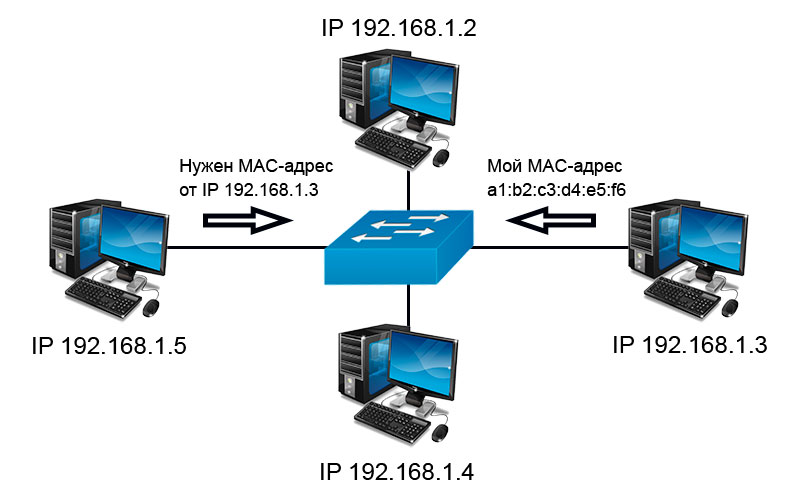

Что такое ARP протокол или как происходит взаимодействие устройств ЛВС?

ARP — это протокол по которому определяется MAC-адрес узла по его IP-адресу. Например, в нашей локальной сети есть несколько компьютеров. Один должен отправить информацию другому, но при этом знает только его IP-адрес, а для взаимодействия на физическом уровне нужен MAC-адрес. Что происходит? Один из компьютеров отправляет широковещательный запрос всем участникам локальной сети. Сам запрос, содержит IP-адрес требуемого компьютера и собственный MAC-адрес. Другой компьютер с данным IP-адресом, понимает, что запрос пришел к нему и в ответ высылает свой MAC-адрес на тот, который пришел в запросе. После чего собственно и инициализируется процесс передачи информационных пакетов.

Сетевой коммутатор и маршрутизатор (роутер)

Для согласования работы сетевых устройств используется специальное сетевое оборудование — коммутаторы и маршрутизаторы. Исходя из рассмотренного выше, важно понять простую истину — коммутаторы работают с MAC-адресами, а маршрутизаторы (или роутеры) с IP-адресами.

Коммутатор содержит таблицу MAC-адресов устройств локальной сети непосредственно подключенных к его портам. Изначально таблица пуста и начинает заполняться при старте работы коммутатора, происходит сопоставление MAC-адресов устройств и портов, к которым они подключены. Это необходимо для того, чтобы коммутатор напрямую пересылал информационные пакеты тем участникам локальной сени, которым они предназначены, а не опрашивал все устройства ЛВС.

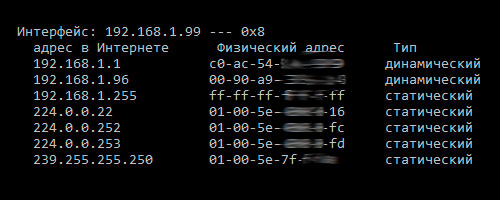

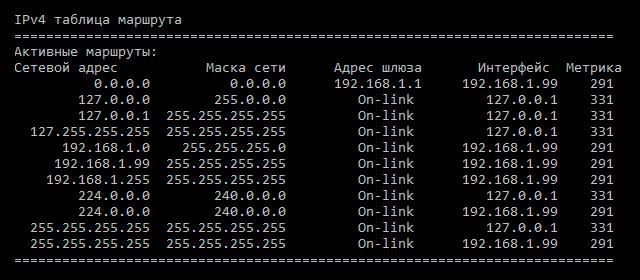

Маршрутизатор также имеет таблицу, в которую заносит IP-адреса устройств на основе анализа локальной сети. Роутер может самостоятельно раздавать IP-адреса устройствам ЛВС благодаря протоколу динамического конфигурирования узла сети (DHCP). Таблица маршрутизации позволяет роутеру вычислять наикратчайшие маршруты для отправки информационных пакетов между различными узлами ЛВС. Данные узлы (компьютеры) могут находиться в любом сегменте многоуровневой сети невзирая на архитектуру той или иной подсети. К примеру, маршрутизатор связывает локальную сеть с глобальной (интернет) через сеть провайдера.

Пример маршрутизации

Допустим, в таблице маршрутизации есть такая запись:

| Сеть | Маска | Интерфейс |

| 192.168.1.0 | 255.255.255.0 | 192.168.1.96 |

Роутер получает пакет, предназначенный для хоста с IP-адресом 192.168.1.96, после чего начинает обход таблицы маршрутизации и обнаруживает, что при наложении маски подсети 255.255.255.0 на IP-адрес 192.168.1.96 вычисляется сеть с IP-адресом 192.168.1.0. Пройдя строку до конца роутер находит IP-адрес интерфейса 192.168.1.96, на который и отправляет полученный пакет.

Как происходит вычисление IP-адреса сети и компьютера?

Для вычисления IP-адреса сети используется маска подсети. Начнем с того, что привычная для наших глаз запись IP-адреса представлена в десятеричном формате (192.168.1.96). На самом деле, сетевое устройство данный IP-адрес видит, как набор нолей и единиц, то есть в двоичной системе исчисления (11000000.10101000.00000001.01100000). Так же выглядит и маска подсети (255.255.255.0 -> 11111111.11111111.11111111.00000000).

| IP-адрес назначения | 192.168.1.96 | 11000000 10101000 00000001 01100000 |

| Маска подсети | 255.255.255.0 | 11111111 11111111 11111111 00000000 |

| IP-адрес сети | 192.168.1.0 | 11000000 10101000 00000001 00000000 |

Что получается? Какой бы у нас не был IP-адрес назначения (к примеру 192.168.1.96 или 192.168.1.54) при наложении на него маски подсети (255.255.255.0) будет получаться один и тот же результат (192.168.1.0). Происходит это из-за поразрядного (побитного) сравнения записей (1х1 = 1, 1х0 = 0, 0х1 = 0). При этом IP-адрес компьютера берётся из последней группы цифр IP-адреса назначения. Также стоит учитывать, что из общего диапазона адресов, в рамках одной подсети, доступно будет на два адреса меньше, потому что 192.168.1.0 – является IP-адресом самой сети, а 192.168.1.255 – служебным широковещательным адресом для передачи общих пакетов запросов.

Что такое NAT?

В последнем пункте данной статьи, рассмотрим, что такое NAT. Как уже упоминалось ранее, маршрутизатор связывает между собой сети не только на локальном уровне, но и взаимодействует с сетью провайдера с целью получения доступа к сети интернет. Для пересылки пакетов во внешнюю сеть, роутер не может использовать IP-адреса компьютеров из локальной сети, так как данные IP-адреса являются «частными» и предназначены только для организации взаимодействия устройств внутри ЛВС. Маршрутизатор имеет два IP-адреса (внутренний и внешний), один в локальной сети (192.168.1.0), другой (к примеру 95.153.133.97) ему присваивает сеть провайдера при динамическом распределении IP-адресов. Именно второй IP-адрес роутер будет использовать для отправки и получения пакетов по сети интернет. Для реализации такой подмены и был разработан NAT.

NAT (Network Address Translation) — механизм преобразование сетевых адресов, является частью TCP/IP-протокола.

Принцип NAT заключается в следующем: при отправке пакета из ЛВС маршрутизатор подменяет IP-адрес локальной машины на свой собственный, а при получении производит обратную замену и отправляет данные на тот компьютер, которому они и предназначались.

Мини-тест: «Локальная сеть»

Онлайн тест на проверку знаний основ функционирования компьютерных сетей.

Поделитесь статьей в соцсетях — поддержите проект!

Цены на оборудование wi-fi и bluetooth

| Товар | Цена* | ||

|---|---|---|---|

| Роутер | |||

| Комплект адаптеров-переходников (пигтейлов) Fetras 2шт TS9-F female, 15 см для подключения модема, роутера к внешней антенне | 450 ₽ | Подробнее | |

| Wi-Fi роутер Mercusys MW301R 802.11n Wi-Fi 4 белый | 620 ₽ | Подробнее | |

| Антенна 5dBi 3G/4G LTE для роутеров Huawei и ZTE SMA-male — 2шт | 650 ₽ | Подробнее | |

| USB Wi-Fi роутер с антенной, 900 Мбит/с | 680 ₽ | Подробнее | |

| Wi-Fi роутер netis W1, белый | 716 ₽ | Подробнее | |

| Wi-Fi роутер Tenda N301 ver 2 | 750 ₽ | Подробнее | |

| Универсальный внешний аккумулятор Ross&Moor PB-X5 5200 мАч белый +Wi-Fi роутер с возможностью подключения 3G модема | 797 ₽ | Подробнее | |

| Wi-Fi роутер Mercusys MW301R, белый | 805 ₽ | Подробнее | |

| Wi-Fi роутер Tenda F3 White | 850 ₽ | Подробнее | |

| Wi-Fi роутер Mercusys MW305R 802.11n Wi-Fi 4 белый | 895 ₽ | Подробнее | |

| Wi-Fi роутер Xiaomi Mi Wi-Fi Router 4C CN, белый | 900 ₽ | Подробнее | |

| Роутер беспроводной Mercusys MW305R N300 10/100BASE-TX белый v2.0 | 918 ₽ | Подробнее | |

| Многорежимный беспроводной WI-FI роутер N300 TP-LINK TL-WR820N Цвет Белый TP-LINK TL-WR820N | 920 ₽ | Подробнее | |

| Wi-Fi роутер Netis WF2409E | 924 ₽ | Подробнее | |

| Роутер WiFi Netis WF2419E | 929 ₽ | Подробнее | |

| Усилитель | |||

| Wi-Fi усилитель сигнала Mercusys MW300RE 802.11ac Wi-Fi 5 белый | 720 ₽ | Подробнее | |

| Wi-Fi усилитель сигнала (репитер) Mercusys MW300RE V3, белый | 765 ₽ | Подробнее | |

| Усилитель Wi-Fi сигнала MERCUSYS MW300RE 300 Мбит/с Цвет Белый MERCUSYS MW300RE | 840 ₽ | Подробнее | |

| Wireless-N WiFi Repeater беспроводной усилитель WiFi | 850 ₽ | Подробнее | |

| Wi-Fi усилитель Xiaomi Mi Wi-Fi Amplifier PRO CN | 867 ₽ | Подробнее | |

| Усилитель сигнала Xiaomi MI Wi-Fi Amplifier Pro | 890 ₽ | Подробнее | |

| Усилитель беспроводного сигнала LV-UE02 | 989 ₽ | Подробнее | |

| Wi-Fi усилитель сигнала TP-Link TL-WA854RE 802.11n Wi-Fi 4 белый | 990 ₽ | Подробнее | |

| Xiaomi Усилитель сигнала Репитер Xiaomi Mi Wi-Fi Amplifier Pro (Black) | 1 040 ₽ | Подробнее | |

| Усилитель WiFi сигнала WNP-RP-004W Gembird белый | 1 150 ₽ | Подробнее | |

| Усилитель Wi-Fi сигнала TP-LINK TL-WA850RE | 1 190 ₽ | Подробнее | |

| Усилитель сигнала Mi Wi-Fi Range Extender Pro R03 Black | 1 200 ₽ | Подробнее | |

| Усилитель беспроводного сигнала TENDA A9 | 1 210 ₽ | Подробнее | |

| Wi-Fi усилитель Xiaomi Mi Wi-Fi Amplifier PRO (CN) | 1 260 ₽ | Подробнее | |

| Ретранслятор/усилитель wifi, 2.4 ГГц, Wi-Fi AP, две антенны. | 1 290 ₽ | Подробнее | |

| Повторитель | |||

| Повторитель Wi-Fi TOTOLINK EX200 | 851 ₽ | Подробнее | |

| Повторитель Wi-Fi сигнала Wireless-N Mini Router | 999 ₽ | Подробнее | |

| Повторитель Wi-Fi TP-LINK TL-WA854RE | 1 170 ₽ | Подробнее | |

| Повторитель Wi-Fi сигнала WD-R606U / Wifi Repeater / Усилитель сигнала интернета 300Mbps 2.4G +WAN, LAN | 1 450 ₽ | Подробнее | |

| Повторитель Wi-Fi Keenetic Buddy 4 Wi-Fi4 n300 1xLAN KN-3210 | 1 549 ₽ | Подробнее | |

| Повторитель Wi-Fi TP-LINK TL-WA860RE 300 Мбит/с | 1 589 ₽ | Подробнее | |

| Повторитель беспроводного сигнала MERCUSYS MW300RE, белый | 1 798 ₽ | Подробнее | |

| Повторитель беспроводного сигнала D-Link DCH-M225/A1A | 1 850 ₽ | Подробнее | |

| Адаптер PowerLine Tenda PW201A Беспроводной N300 Powerline повторитель.Совместимость с Home Plug AV; порт FE; скорость по электропроводке: 200 Мбит/с | 1 977 ₽ | Подробнее | |

| Повторитель беспроводного сигнала TP-Link, Wi-Fi усилитель сигнала (репитер) TP-LINK, усилитель беспроводного сигнала TP-Link | 1 990 ₽ | Подробнее | |

| Репитер усилитель Wi-Fi повторитель RJ-54 с 2 антеннами, белый | 1 990 ₽ | Подробнее | |

| DAP-1520/A1A Беспроводной двухдиапазонный повторитель AC750 (401190) | 2 112 ₽ | Подробнее | |

| COMFAST WR304S Маршрутизатор 2. 4 ГГц 300 Мбит с беспроводной повторитель усилитель сигнала Wi-Fi поддерживает IEEE802.11B G N с антенной 3DBi | 2 150 ₽ | Подробнее | |

| Повторитель беспроводного сигнала XIAOMI Mi WiFi Range Extender Pro, черный [dvb4235gl] | 2 180 ₽ | Подробнее | |

| Повторитель беспроводного сигнала TP-Link RE315 белый | 2 299 ₽ | Подробнее | |

| * Источник: Яндекс Маркет. Обновлено 09.01.2023 в 18:01 по Москве. Не является публичной офертой. | |||

| Посмотреть всё (1479) |

ЛВС — что это такое и для чего нужна?

31.05.2019

ЛВС (LAN) — в расшифровке «Локальная Вычислительная Сеть» (Local Area Network) обозначает соединение при помощи проводной или беспроводной связи вычислительных устройств с размещением в ограниченном (то есть локальном) территориальном пространстве.

Вот, что входит в состав ЛВС:

- компьютеры,

- серверы,

- кабели соединительные,

- маршрутизаторы,

- модемы,

- коммутаторы,

- дополнительное оборудование (принтеры, системы резервного копирования и так далее),

- программное обеспечение для настройки и сетевые протоколы.

Для чего нужна ЛВС?

Локальная сеть (ЛВС) нужна для совместного использования ресурсов (принтер, файловое хранилище, обмен данными, общий доступ в Интернет и другие). Система масштабируется и настраивается, как для двух-трёх пользователей в домашних условиях, так и для нескольких тысяч рабочих столов в крупных организациях, когда соединение выполняется не только в офисе, но и между несколькими зданиями (например, в научных лабораториях или штаб-квартирах корпораций).

Сеть ЛВС: всё, что нужно знать

Для построения локальной вычислительной сети дома, в офисе или на большом предприятии, потребуются коммутационные устройства с десятком типов назначений от усиления сигнала до обеспечения безопасности данных внутри ЛВС. Системный администратор занимается её обслуживанием, настройкой, поддержанием работоспособности и расширением при необходимости.

-

Данные доступны всем пользователям сети

Не нужно бегать с флешками от компьютера к компьютеру, загружать данные в файлообменники в Интернете или «перекидывать» документы через «Вайбер» — все данные доступны компьютерам внутри ЛВС.

-

Совместная работа удалённо

Управление документами и программными средствами возможно с нескольких компьютеров одновременно с высокой степенью безопасности, надёжным соединением и инструментами коммуникации (обмена сообщениями).

-

Периферийное оборудование доступно всем

С офисным оборудованием проще работать через ЛВС, когда легко распечатать документы в соседнем помещении или получить изображение со сканера в другом здании.

-

Совместный и защищённый доступ в Интернет

В ограниченной ЛВС больше возможностей защиты пользовательских данных от внешних ИТ-угроз при общем использовании интернет-ресурсов.

-

Удалённое администрирование компьютеров

Управление программным обеспечением, сервером и рабочими столами на разных операционных системах (Windows, Linux, Mac) возможно из одной точки при отсутствии потребности в физическом вмешательстве в функционирование оборудования.

Для монтажа, подключения и настройки ЛВС привлекаются квалицированные специалисты. Они способны построить современную и даже автоматизированную ЛВС класса «Интернет Вещей», когда множество устройств одной сети от кондиционера до сервера и от смартфона до датчика дыма управляются системно.

Монтажник ЛВС — кто это?

Специалист по прокладке кабелей, установке оборудования и настройки должен учитывать сотни условий, в которые входят порой совершенно неожиданные пункты. Например, для решения проблемы максимальной длины кабеля ЛВС (100 метров) используются усилители сигнала, а для обеспечения высокой надёжности связи учитываются резервные каналы передачи данных и даже вероятность затопления помещения.

- При установке ЛВС монтажник выполняет свод правил:

- Анализирует помещения

- Проектирует финальную систему

- Выбирает оптимальное оборудование

- Прокладывает кабельные телекоммуникации (даже для беспроводной сети)

- Настраивает оборудование

- Запускает сеть и тестирует её

При отсутствии навыков или профессионализма монтажник рискует неправильно спроектировать локальную сеть и создать прецедентны для возникновения ошибок. Например, появляется ошибка «кабель ЛВС отсоединен» — это лишь простейший пример низкой надёжности системы, когда обжимка кабеля или коммутации проложены некачественно. Если в домашних условиях самостоятельный монтаж ещё допустим, то на предприятиях неприятности с оборудованием чреваты значительными убытками.

Обратитесь в компанию ИТ-аутсорсинга для дальнейшей экспертной поддержки и консультации по этой теме и любым другим техническим вопросам.

Читайте также

- AR — что это такое?

- 6G-интернет: что значит связь 6G-поколения для России?

- Что такое API: простыми словами, что значит и что делает.

- Что такое фишинг, простыми словами?

- IT-Директор — кто это, что делает, чем занимается ИТ-директор?

Может быть интересно

- Онлайн конструктор тарифов

- Цены и тарифы на ИТ-аутсорсинг

- Абонентское обслуживание компьютеров

- ИТ-директор

- Настройка и обслуживание серверов

1 Локальные сети.

Локальная вычислительная сеть (ЛВС) – это система передачи

данных, которая позволяет независимым устройствам взаимодействовать

между собой. В ЛВС входит как аппаратное, так и программное обеспечение.

Как правило, ЛВС состоит из: сетевого адаптера для каждого ПК в сети,

кабеля, соединяющего отдельные ПК в сеть, сетевой операционная система и

программ управления сетью, а также прикладных программ, способных

использовать разделяемые ресурсы сети. ЛВС часто имеют в своем составе

сервер. Он обычно функционирует как центральный архив данных и

обслуживает периферийные устройства.

1.1. История появления и развития сетей.

История возникновения сетей начинается в конце 50-х годов. В

самый разгар холодной войны МО США пожелало иметь сеть, которая могла

бы пережить даже ядерную войну. Однако, при уничтожении междугородних

телефонных станций, которые играли роль коммутаторов этой сети, она

распадалась бы на изолированные участки. Пол Бэрен разработал проект

высоконадежной распределенной сети, но он был закрыт, так как крупнейшая

телефонная компания того времени AT&T не могла допустить признания

своей некомпетентности. И только после запуска В СССР первого спутника

научные исследования в этой области были возобновлены. К 1969 году

удалось запустить первую экспериментальную сеть, состоящую из 4-х

узлов, расположенных в ведущих университетах США того времени. Она

называлась ARPANET и к 72-у году уже охватывала несколько десятков штатов. Но только в 1980 году

появились первые из компьютерных сетей, которые очень редко встречались

в гражданских учебных заведениях и являлись академическими новинками.

Сдерживание развития ЛВС на этом этапе было связано с отсутствием

устойчивых сетевых стандартов. На ранних стадиях развития ВТ ЭВМ имели

очень высокую стоимость, и их количество было сравнительно невелико. Поэтому такие ЭВМ использовались исключительно для централизованной обработки данных, и выполнение различных работ производилось на одной ЭВМ. Организация работ планировалась таким образом, чтобы исключить простои машины и обеспечить наиболее эффективное использование ее возможностей. В

системах централизованной обработки поступающие данные вводятся с

терминалов или других оконечных устройств, а обрабатываются центральной

ЭВМ:

Особенности такой системы:

1. Система с центральной ЭВМ располагает всего одним МП, которой обслуживает все рабочие места. Поэтому невозможно увеличить мощность и производительность системы.

2. Терминалы, подключенные к центральной ЭВМ, не могут работать в автономном режиме

Примером системы централизованной обработки может служить система с

разделением времени, которая позволяет производить разнообразные

операции с данными непосредственно с терминалов.

Но с течением времени ситуация изменялась. 12 августа 1981 года

фирмы IBM и Microsoft в Нью-Йорке представили компьютер Acorn (IBM 5150

с процессором Intel 8088) именуемый IBM PC. С ним поставлялось на выбор

сразу 3 ОС: UCSD Pascal, CP/M-86 и MS-DOS. Последняя из них была самой

дешевой ($450, $175 и $60) и соответственно пользовалась большим

спросом. ВТ стала значительно более дешевой и доступной, и появился

такой класс как персональные компьютеры.

В 1984 году сетевые технологии стали применяться уже в большинстве университетах и в бизнесе благодаря выпуску фирмой IBM сетей PC Network и Token-Ring. Их создание обеспечило появление столь необходимых всем стандартов. Разница между ними состояла в способе передачи информации между компьютерами. PC Network была широковещательной ЛВС и ПК в ней соединяются по коаксиальному кабелю. Token-Ring – это сеть с прямой передачей и соединением телефонным кабелем. И одной из дополнительных возможностей, которую Token-Ring предоставляла в отличии от PC Network, являлось межсетевое взаимодействие.

Таким образом, PC Network предназначалась для связывания ПК внутри

учреждения, а Token-Ring должна была обеспечивать связь между

учреждениями. Следствием этого стало появление сетей с распределенной

обработкой, в которых каждая машина, по сути, является самостоятельной.

Центральной ЭВМ в таких системах нет, хотя может присутствовать сервер,

но обработка данных осуществляется на локальной машине.

Отличия такой сети:

1. Каждая станция имеет собственный процессор, и расширение сети увеличивает производительность системы.

2. Локальные рабочие места обладают собственными носителями данных,

что упрощает обмен и снимает часть нагрузки с центральной машины.

3. Такие сети допускают объединение.

4. Независимость программного обеспечения на каждом рабочем месте, возможность автономной работы в сети.

Преимущества локальной сети:

1. Разделение ресурсов – станция может использовать доступные ей ресурсы сети, а часть своих отдавать в общее пользование.

2. Разделение данных – доступ и управление базы данных возможно с рабочего места.

3. Разделение программных средств – возможность одновременного использования программных средств несколькими абонентами.

4. Разделение ресурсов МП – дает возможность использовать вычислительные мощности другими системами сети.

5. Многопользовательский режим.

В 1996 году сети, а особенно Internet, стали уже ежедневной

реальностью для миллионов людей. И если в середине 90-х существовало

огромное количество различных LAN (Local Area Network) и WAN (Wide Area

Network), то к 2003 году единственной широко распространенной системой,

построенной на проволочной технологии, становится сеть Ethernet

стандарта 802.3, и беспроводная сеть Ethernet 802.11.

Два ПК считаются связанными между собой, если они могут обмениваться информацией. Internet – это сеть сетей, а WWW – распределенная система на базе Internet. Часто путают компьютерную сеть и распределенную систему. Основное различие в том, что в распределенной системе наличие многочисленных автономных ПК незаметно для пользователя. С его точки зрения – это единая связанная система.

Обычно существует некоторый набор ПО на определенном уровне (над ОС),

который называется связующим ПО и отвечает за реализацию этой идеи.

В компьютерной сети нет никакой единой модели, нет и ПО для ее

реализации. Пользователь имеет дело с реальными машинами и со стороны

вычислительной системы не существует никаких попыток связать их воедино.

На самом деле распределенная система является программной надстройкой

на базе сети. Она обеспечивает высокую степень связности и прозрачности

элементов. Таким образом, различие между распределенной системой и

компьютерной сетью заключается в ПО, а не в аппаратуре. Общее у них то,

что обе занимаются перемещением файлов с сети, а разница в том – кто

этим занимается пользователь или система.

1.2. Топологии ЛВС.

Топология сети определяет размещение узлов и соединений между ними.

Вместе с логическим объединением он определяет основные показатели

функционирования сети. Различают следующие структуры ЛВС:

1. Звездообразная.

2. Кольцевая.

3. Петлевая.

4. Шинная.

5. Древовидная.

6. Смешанная.

7. Полносвязная.

1.2.1. Звездообразная (звездная).

Содержит центральный узел, к которому присоединяются станции.

Примерами такой сети могу служить сеть с центральной ЭВМ или сеть телефонной системы с коммутатором.

В случае с центральной ЭВМ сеть используется для коллективного доступа к ресурсу.

В локальных сетях такого вида связь может быть обеспечена между

устройствами, что не всегда наблюдается в традиционных сетях. Управление

сетью осуществляет контроллер — он опрашивает радиальные устройства,

чтобы определить наличие данных для передачи. Терминалы могут начать

передачу только тогда, когда будет получено разрешение от центрального

узла.

Недостатком такого подхода является то, что при передаче данных от

одного терминала к другому центральная ЭВМ в центре звезды обычно

обрабатывает их.

Сеть телефонной системы свободна от этого недостатка — здесь

коммутация осуществляется непосредственно между радиальными устройствами

каналов, либо коммутацией пакетами.

Коммутация каналов в основном применяется в телефонии.

Здесь, на основании номера, полученного от абонента, производится

соединение линий. Канал существует до тех пор, пока телефоны не

отключатся. К уже существующему каналу другие абоненты подключиться не

могут. То одновременный доступ нескольких устройств к одному затруднен.

В последние годы в качестве обычного метода передачи данных принята коммутация пакетами.

Сообщения разбиваются на блоки и упаковываются в пакет, содержащий

адреса отправителя и получателя. Пакеты отправляются на узел коммутации,

который рассылает их по адресам. Получатель проверяет пакет на наличие

ошибок и запрашивает повторно те пакеты, в которых они есть. При этом

способе коммутации любое устройство на радиальной линии может

взаимодействовать с несколькими устройствами одновременно.

Узел в центре звезды кроме выполнения функций коммутации и обработки

данных может обеспечивать согласование скоростей передачи и приема,

преобразовывать протоколы. Но следует учитывать, что такая сеть имеет

высокую чувствительность к отказам и требует дублирования наиболее

важных компонентов. Расширение сети также является дорогой операцией

вследствие необходимости прокладки кабелей.

В ЛВС последнего поколения звездная топология получила очень широкое

распространение. Это стало возможным с внедрением архитектуры

«клиент-сервер» и появлением недорогих, но вполне надежных и

высокопроизводительных ЭВМ. С этого времени использование дорогих

центральных узлов стало неэффективным. Их роль в сетях стали играть

коммутаторы, HUB, концентраторы и мосты.

Достоинства звездообразных ЛВС:

· простой доступ станции к центральному узлу;

· высокая надежность;

· возможно использование на разных радиальных направлениях различных передающих сред и скоростей передачи;

· высокий уровень защиты информации;

· высокая ремонтопригодность;

Недостатки:

· высокая степень зависимости работоспособности от надежности центрального узла;

· значительные затраты на монтаж;

· интенсивность потоков данных ниже, чем в кольце или шине.

Другие возможности использования центрального узла.

1.2.2. Кольцевая топология.

Классическим примером сетей этого типа является сеть Token-Ring.

Принцип прямой передачи, выбранный для сетей этого типа, позволяет

передавать данные по скрученной паре проводов. В сети Token—Ring используется амплитудная модуляция, а при этом способе передачи данных сигнал более чувствителен к шумам и помехам, чем при частотной модуляции, которая используется в широкополосных сетях. Витая пара в этом случае лучше защищена от помех, чем коаксиальный кабель.

В такой сети каждый узел подсоединен к двум соседним. Кольцо состоит

из нескольких повторителей (приемопередатчиков) и оконечных устройств

(станций), присоединенных к повторителям. Логика повторителя, должна обеспечивать лишь возможность получения и передачи данных и доступ к рабочей станции.

Принцип работы сети заключается в передаче маркера по кольцу. Т.о. организуется всего один канал для

работы в сети, а маркер, по сути, является эстафетной палочкой. Каждая

станции может начать передачу только в том случае, если мимо нее по

кольцу проходит свободный маркер. Тогда она помечает этот маркер как

занятый и добавляет свои данные. Получатель сообщения считывает данные,

оставляя в сети их копию. Когда маркер проходи полный круг, отправитель считывает свое сообщение, и если оно совпадает с оригиналом – освобождает маркер и удаляет свое сообщение из

сети. Для увеличения быстродействия допускается размещение в буфере

маркера нескольких сообщений для разных пользователей. Тогда, при

интенсивной работе в сети большего числа пользователей, маркер редко

бывает свободным, так как вместе с ним в кольце будет путешествовать

столько сообщений, сколько позволяет объем пакета. Причем некоторые

данные будут проходить не один круг.

Узел – монитор используется для запуска маркера и очистки кольца от

мусора в том случае, если отправитель по каким-то причинам не удалил

свои пакеты. В его роли может выступать любая их станций.

Идея создания такой топологии связана с желанием уменьшить

зависимость сети от центрального узла в топологии “звезда”, обеспечив

при этом высокую скорость передачи данных. Действительно, вместо

коммуникации всего управления сетью в центральном узле, здесь узлы сети

выполнены в виде достаточно простых повторителей.

В кольцевых сетях передача информации выполняется в одном направлении

— это объясняется тем, что для такой передачи требуются более простые

повторители и протоколы передачи. Значит, чем проще устройство в

исполнении, тем выше надежность. В отличие от других топологий,

маршрутизация в сетях “кольцо” осуществляется до тех пор, пока пакет не

будет принят или удален каким-либо из узлов.

Вследствие однонаправленности передачи такая сеть идеально подходит

для использования оптоволокна. Стоимость монтажа сетей этой топологии

зависит от используемой среды передачи сигнала. В качестве среды

передачи можно использовать любые известные средства кроме радиосигнала.

Надежность сети зависит от надежности повторителей и каждой отдельной линии. Для повышения надежности используют обходные пути.

Но, при выходе из строя двух смежных участков, этот способ может быть

недопустим вследствие превышения максимально допустимой длины кабеля

между повторителями.

Достоинства кольцевых ЛВС:

· отсутствует зависимость от центрального узла;

· простое обнаружение отказа узлов;

· скорость передачи выше, чем у “звезды”;

· простая маршрутизация;

· малая вероятность ошибок;

· возможность использования смешанной среды передачи.

Недостатки:

· повторители вносят задержку сигнала;

· ограниченное расстояние между повторителями;

· трассировка кабеля может быть сложной.

· остановка сети при добавлении новой станции.

1.2.3. Петлевая топология.

Петлевая сеть по форме похожа на кольцевую и отличается от нее

методом разделения передающей среды. Здесь один из узлов (контроллер)

полностью определят, какой узел может использовать сеть и для каких

целей. Это достигается циклическим опросом каждого узла.

Петлевые сети наилучшим образом подходит для работы с

низкоскоростными устройствами, например с терминалами в системе с

разделением времени. Контроллер сети отвечает за работу терминалов, и

может являться частью другой сети, например звезды, располагаясь на

одном из радиусов.

Вследствие концентрированности управления в одном месте, приоритеты

устройств устанавливаются просто. Повторители используются по причине

централизованного контроля доступа.

Достоинства:

· удобны для связи устройств с малыми вычислительными возможностями;

· имеют низкую стоимость установки кабеля;

· легко подключаются новые устройства.

Недостатки:

· функционирование сети зависит от контроллера;

· низкие скорости передачи;

· взаимодействие типа “устройство-устройство” подменяется взаимодействием “устройство-контроллер”.

1.2.4. Шинная топология.

Эта сеть представляет собой сегмент кабеля не замкнутый в кольцо.

Устройства подключены к шине с некоторыми интервалами. Места врезки в

кабель и подключения и подключения устройств называются узлами.

В такой сети существует два способа передачи информации в шину:

· широковещательный (немодулированный сигнал) — информация поступает

через узел в шину и распространяется во все стороны со скоростью ¾

скорости света. Ее могут принимать все узлы. То есть шина является как

бы “эфиром” куда передатчик передает информацию антенну, а принимает эту

передачу настроенный на нее приемник.

· Модулированный сигнал – здесь несколько передатчиков работает в

собственных частотных диапазонах. Приемники также настраиваются на

определенную волну. Если диапазоны не очень близки, то помехи между ними

не существенны.

Шинная сеть с передачей немодулированных сигналов.

В такой сети сигнал не модулируется и сигнал предается в виде серии

импульсов (нулей и единиц). Временной интервал разделяется между всеми

пользователями, в каждый момент передачу может вести только один узел.

Если это не соблюдается, то информация будет искажена. Способ выделения

тактов и составляет суть разделения методов, применяемых в таких сетях.

Среда передачи является, полностью пассивной и в ней нет активных

элементов, таких как преобразователи, повторители и т.п. На обоих концах

кабеля обычно располагаются терминаторы (сопротивления) препятствующих

появлению паразитных сопротивлений волны.

Типичный метод подключается с такой сети и имеет вид:

Врезка обеспечивает электрические или электронные подключения к

передающей среде. Она является эквивалентом радиоантенны. Интерфейсный

модуль выполняет преобразование данных, поступающих от подключенного

устройства: помещает их в пакет, снабжает его адресами получателя и

отправителя, информацией, позволяющей осуществить контроль ошибок и

другой управляющей информацией. Затем в положенное время передает его в

сеть. Интерфейс также осуществляет повторную передачу в случае

возникновения ошибок. Отправленную таким образом информацию “слышат” все

устройства, находящиеся в сети. Интерфейс выделяет адресованные для

устройства блоки и игнорирует все остальные.

Предающей средой в таких сетях является обычно коаксиальный кабель, который позволяет производить врезку без разрыва.

Достоинства:

· среда полностью пассивна;

· легко подключаются новые устройства;

· к одному интерфейсному модулю могут быть подключены несколько медленно действующих устройств;

· монтаж сети прост.

Недостатки:

· имеющий соответствующее оборудование может прослушивать передачи, не будучи обнаруженным;

· для связи со средой требуется “интеллектуальное” устройство;

· обычные терминалы подключаются только через сложные модули;

· иногда происходит интерференция сообщений в шине;

· нет автоматического подтверждения приема.

Шинная сеть с передачей модулированных сигналов.

Как уже говорилось ранее, такая сеть очень похожа на радиоканал, в

котором для различия служб выделены различные частоты. В сети радиоэфир

заменяется кабелем, по которому и осуществляется передача на

радиочастоте, при соответствующем модулировании радиочастот.

Подобный метод используется в кабельном телевидении. По одному кабелю

передается несколько телеканалов. Такая сеть может охватывать широкое

пространство, вследствие несложного усиления сигнала. Оборудование для

подобных сетей отличается простотой и надежностью, а ширина полосы

пропускания может быть разделена для передачи речи, изображений, данных и

т.п.

Достоинства:

· может быть охвачена большая территория;

· сеть легко развивать;

· установка и трассировка кабеля легко осуществима;

· возможна совместная передача данных, изображения и речи.

Недостатки:

· радиочастотные модемы дороги;

· линейные усилители или повторители должны быть постоянно обеспечены электроэнергией.

1.2.5 Древовидная сеть.

Древовидная сеть представляет собой несколько шин соединенных друг с

другом. Обычно имеется магистральная шина, к которой и подключаются

боковые. Древовидная шина такого вида наиболее подходит для передача

модулированных сигналов. Одна частота используется для передачи, а

другая для приема сигнала. Средой передачи является коаксиальный кабель.

Значительно сложнее организовать древовидную шину с передачей не

модулированных сигналов – необходим тщательный подбор кабельных

ответвлений, поскольку в противном случае сигналы в ответвлениях будут

проходить с различными скоростями и отражаться различным образом.

Подобная сеть имеет значительно боле низкую скорость передачи, чем сеть с

единственной шиной. В качестве передающей среды используют многожильный

кабель. Примером немодулированной древовидной сети является Ethernet.

Достоинства и недостатки древовидных сетей аналогичны достоинствам и

недостаткам сетей с обычной шинной архитектурой.

1.2.6. Смешанная и полносвязная сети.

Если узлы сети соединены более сложным способом, который нельзя

классифицировать как один из вышерассмотренных, то сеть – смешанная.

Если каждый узел сети непосредственно соединен с любым другим узлом

каналом, то сеть называют полносвязной.

1.3. Физическая среда передачи сигнала.

Любая физическая среда, способная передавать информацию с помощью

электромагнитных колебаний может использоваться в локальной сети. В

основном применение нашли витые пары проводов, коаксиальные и

волоконно-оптические кабели. При выборе конкретного вида передающей

среды важную роль играют такие критерии как стоимость монтажа, скорость

передачи, максимальная длина линии без повторителей, информационная

безопасность и т.п.

Рассмотрим подробнее характеристики и свойства каждого вида:

Витая пара проводов.

Витая пара используется в телефонных соединениях. Внутри изоляционной

оболочки кабеля находится четыре пары проводников диаметром 1 мм.

Каждая пара свита в виде спирали для обеспечения постоянности и

предсказуемости характеристик канала. Витые пары применяются, в

основном, для передачи аналоговых сигналов, но могут быть применены и

для цифровых данных, особенно в кольцевых сетях, где затухание сигнала и

его рассеивание можно скомпенсировать более частым размещением

повторителей (в Cambridge ring ). В ЛВС пары применяются, как правило,

для передачи немодулированных сигналов, причем часть пар при этом

отводится для передачи сигналов оповещения о передаче данных, одна пара –

для передачи, и одна – для приема данных. Ширина полосы пропускания

витой пары достаточно велика, поскольку они создавались для аналоговой

телефонии. Скорость передачи может быть 10 и 100 Мбит/с в зависимости от

качества витой пары. В настоящее время существуют тонкие витые пары 3-й

и 5-й категории, экранированные и нет. Предназначаются они для

внутренней проводки. Чем выше категория кабеля, тем плотнее скручены

пары и выше помехоустойчивость. Для внешней проводки и соединения в

монтажных шкафах применяют толстый экранированный кабель, содержащий до

150-и и более витых пар. Существенным недостатком пары является то, что

даже заключенная в экранирующую оболочку, она подвержена влиянию

электрических полей, что существенно ограничивает применение такого

кабеля в промышленности. Например, расстояние между силовым кабелем и

параллельно идущей витой парой должно быть не меньше 1м. При изгибе на

90 градусов радиус изгиба должен быть больше 3-х радиусов кабеля.

Но топологии сети, в которых можно применять разнородную среду

передачи, к примеру “кольцо”, частично снимает проблему помех, поскольку

участки, подверженные электрическому воздействию, могут быть заменены

коаксиальным кабелем или оптоволокном.

Коаксиальный кабель.

Он состоит из центрального проводника, окруженного слоем

изоляционного материала, который отделяет центральный проводник от

внешнего проводящего экрана, покрытого слоем изоляции.

Экран представлять собой как сплошной металлический цилиндр, так и

(что чаще) один или больше слоев плетеной проволоки. Центральный провод

может быть как одножильным, так и многожильным. Коаксиальный кабель с

многожильным центральным проводником лучше подходит для монтажа врезкой и

имеет меньшее сопротивление. Коаксиальный кабель удобен для передачи

как модулированных, так и немодулированных сигналов. Он легко поддается

разрезанию на куски и прокладыванию специальными врезками, причем это не

влияет на его электрические характеристики. Поэтому, коаксиальный

кабель дороже витой пары, имеет лучшие электрические свойства, а

простота монтажа позволяют использовать его в большинстве сетей.

Волоконно–оптический кабель.

Кабель состоит из светопроводящего наполнителя на кремниевой или

пластмассовой основе, заключается в материал низким коэффициентом

преломления светового луча. Передача осуществляется при помощи видимого

или инфракрасного излучения. Оптоволоконные кабеля используются для

внутренней проводки и прокладки внешней трассы между зданиями. Кабеля

для внешнего монтажа как и витая пара могут быть многожильными и

оснащаются внутри стальным тросом с усилием разрыва в несколько тонн.

Для подключения одного ПК необходимо два световода, один для приема, а

другой для передачи луча. Это обусловлено тем, что передача в оптической

жиле может идти только в одном направлении.

Передаваемая информация преобразуется в излучение с помощью

светодиода или лазера, а на противоположном конце кабеля находится

фотодетектор с АЦП, производимый обратное преобразование. Для увеличения

пропускной способности канала возможна передача в одном направлении

нескольких лучей одновременно.

Волоконно-оптические кабеля могут быть одноммодовые и многомодовые

(мод — луч). Многомодовый кабель содержит оптические жилы диаметром 50

мкм и может передавать в одном направлении несколько лучей света

различной длины. Одномодовый кабель имеет диаметр жилы 8-10 мкм, и,

естественно может передавать толь один луч. Одномодовые кабеля дороже,

но для их подключения не нужны дорогие интерфейсные устройства,

способные производить спектральное разделение сигнала, как для

многомодовых кабелей. Однако скорость в оптоволокне может превышать 50

Гб/c.

Волоконно-оптические кабели дороже, сложнее монтируются и имеют

сложные повторители. Но в то же время огромным преимуществом таких

кабелей является то, что они не чувствительны к электрическим наводкам и

агрессивным внешним средам, отвечают высоким требованиям информационной